什么是暗网?暗网真的安全吗?怎样安全地使用它?

我知道,在我们中文世界里,暗网真的是太神秘了,从聚会中朋友们提起来的话题,伴随着的神秘和骄傲的表情,以及被吸引过去的无数个脑袋,你就可以感受到暗网的吸引力和影响力有多大。

在我的经验中,周围的人们在谈论暗网的时候,经常与这些词关联在一起,警察抓不到、欲望、荒淫、变态、深不可测…..等等。哇!

让我们来看一看这些词,它们都是关于感觉的词,有让人忽视事实的倾向,不过这是中文世界的一个特点。警察抓不到,弦外之音是很安全,即使你做了什么违法的事情,执法机构也不能确定是你做的;深不可测,弦外之音是范围很大,有足够的地方供隐藏,意思也类似隐私安全性很强;欲望、荒淫、变态..,其弦外之音是那里因为安全,于是充满了各种在现实世界不被允许的事物。所以,所有那些情感的形容词,都让你隐约地感觉到,暗网对于任何人的隐私都是最安全的地方。

真的是这样吗?我在这里收集了关于暗网的11个事实,来帮助你,如果你对暗网感兴趣的话,从不同的方面去了解暗网的真实的样子。并在最后给你如何利用暗网来增强你的隐私安全保护的建议。

什么是暗网(Tor)

根据暗网的创建人之一,Roger Dingledine(罗杰.丁高戴恩)和其他关键的暗网(Tor)开发人员的说法,让人们(特别是在美国政府管辖之外的)广泛地接受和使用暗网,对于美国政府是一件非常重要的事情。这样,美国政府就可以充分利用暗网来按照自己的意愿来做一些事。

我们看到,这个目标实际上完成得非常好,在世界的各个地方,在不同的隐私环境中,人们都在谈论暗网,并以警察抓不到、记者、间谍、黑客这样的词来宣传其提供高度的隐私保护。

你会看到这样的趋势,当人们在谈论隐私保护的时候,暗网总是被推荐。他们完全忽视有堆积如山的事实,证明暗网其实根本不是一种隐私保护工具,完全是刻意创造出的印象。

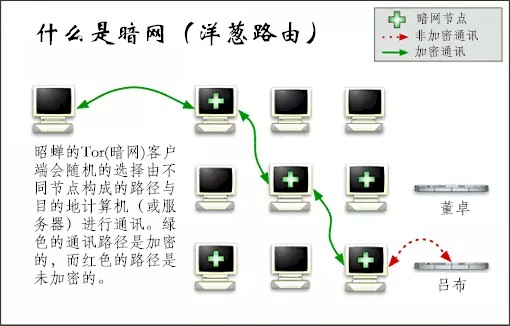

暗网(Tor)真实的名称其实是洋葱路由的缩写,The Onion Router。它的意思是,数据通讯的路径和加密使用的架构,是像洋葱一样,一层一层的构造的。如下图所示:

从上面的图示中我们可以看到,在昭蝉和吕布的通讯路径中,每一个节点都知道通讯数据是从哪里来,以及要到哪里去。但是,每个节点都不知道整个通讯路径究竟是怎样的,这就是洋葱路由网络(或暗网)最大的价值或优势所在!在这样的环境中是不要信任关系的,因为任何人都不知道通讯的对方是谁。

在上面的图是中,我们看到,昭蝉使用的第一个节点知道昭蝉是谁,但不知道昭蝉做什么。而在昭蝉与吕布通讯的最后一个节点,即昭蝉的通讯数据是从那个节点与吕布通讯的,知道在做什么,但不知道是谁在做。

以这样一种方式,暗网为用户在进行互联网访问的时候,提供一定程度的匿名能力。

在这个网络架构中,每一个节点都是自愿者提供的。所以,很自然的,自愿者越多,那么在这个构架中进行通讯就越安全。

上面就是洋葱路由网络-暗网是如何工作的描述,看起来是蛮安全的,对不对?而且大家都这样暗示,包括邻居、同学、朋友、同事、以及媒体。

下面,让我们通过我收集的,关于暗网的事件来看看它的真实样子:

1. 暗网提供的匿名保护早被破解

其实,美国政府可以破解使用暗网用户的匿名能力,在很多年前就广为人知了。在2013年的时候,华盛顿邮报有一篇文章,报道美国政府机构是如何找到破解暗网用户匿名能力的方法的:

根据一份49页,名字叫着暗“暗网—Tor”的研究报告,从2006年开始,政府机构就在研究一些方法,如果这些方法可行的话,国土安全局(NSA)就可以在广大的范围内揭开蒙在匿名用户头上的面巾—通过有效地监视进出暗网的通讯,而不是在暗网中跟踪它。例如,其中一个方法,就是通过在用户使用的计算机上时间与进入暗网通讯流的契合度来锁定身份。

其它的报道还显示,美国政府的特工与研究人员合作来“破解”或利用暗网的弱点来锁定用户的身份。比如,在2015年的时候,卡内基.梅隆大学的Alexander Volynkin和Michael McCord就曾保证在当年7月份的黑帽子骇客大会上演示,如何使用一套价值3000美元的设备,就可以找出使用暗网隐藏服务真实的IP地址,以及使用这些隐藏服务的用户。但是,这个演示被取消了。

只需要使用一套大约价值3000美元的设备,这个来自卡内基.梅隆大学的团队就可以解开使用暗网用户的面纱,而且这还是发生在大约5年之前!

2016年,一份法庭案例文件,将美国联邦政府如何雇佣软件工程师,来破解使用暗网用户的身份这件事曝光。

在2016年2月,ARS Technica也给与此事相当的关注,它写道:

在华盛顿的联邦法官现在证实,人们曾经强烈怀疑的事实,那就是:联邦政府在2014年就雇佣了卡内基.梅隆大学软件学院的研究人员,研究如何破解暗网。

在接下来的一年,2017年,更多的证据浮出水面,这些证据显示美国联邦调查局知道访问暗网用户在偷偷地做什么以及他们的身份。

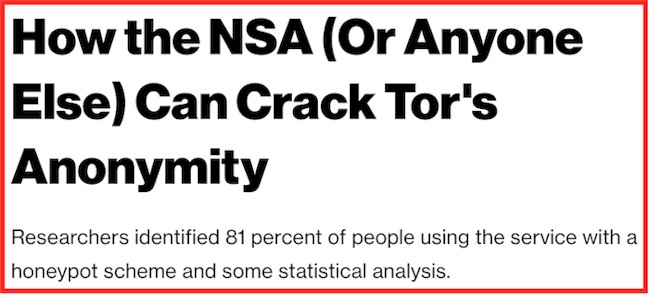

还有一些研究人员精心设计出一种系统,让他们可以破解81%访问暗网用户的身份。下面这篇文章出现在2014年,在卡内基.梅隆大学进行研究之前。其标题是:国家安全局可以破解暗网用户的身份

研究人员使用蜂蜜桶以及一些统计分析,就可以破解81%使用暗网用户的身份。

2017年的法庭案例证实联邦调查局可以破解暗网用户的身份

FBI是使用什么方法来破解暗网用户的身份,以及得到他们真实的IP地址的,仍属于保密信息。在2017年的一个法庭案例中,FBI拒绝透露他们是如何做到这点的,结果使一个恋童癖由此被判无罪释放。Tech Free在报道此案件是这样写道:

在这个案子中,FBI设法破解了暗网的匿名保护,但是拒绝透露他们是使用什么方法从暗网中收集证据的。很显然,该技术对于FBI非常重要,因此,联邦政府宁愿让罪犯逃脱,也不愿意公开使用的源代码。

联邦政府检察官Annette Hayes在星期五的法庭陈述中说,“政府现在必须在透露机密和放弃起诉之间做出选择”

秘密已经泄露了,那就是,联邦调查局和其它的政府机构,被证明完全有能力锁定暗网用户的身份。当然,你看到的,暗网的拥护者和鼓吹者,则完全无视这些完全没有关联的案例以及它们会产生的影响。仍告诉你暗网是如何的隐秘,如何能让你以匿名的状态进行互联网活动。

2. 暗网的开发人员正在与美国政府机构合作

如果你经常访问暗网,当你知道暗网的开发人员正在与美国政府机构合作会感到吃惊吗?你会说,我听到和阅读到的信息,都是说暗网能让我在访问的时候保持匿名的状态,免于被“老大哥”监视。我还看到过一篇文章的标题是这样的《还在使用VPN来保护你的隐私安全?使用暗网吧》。

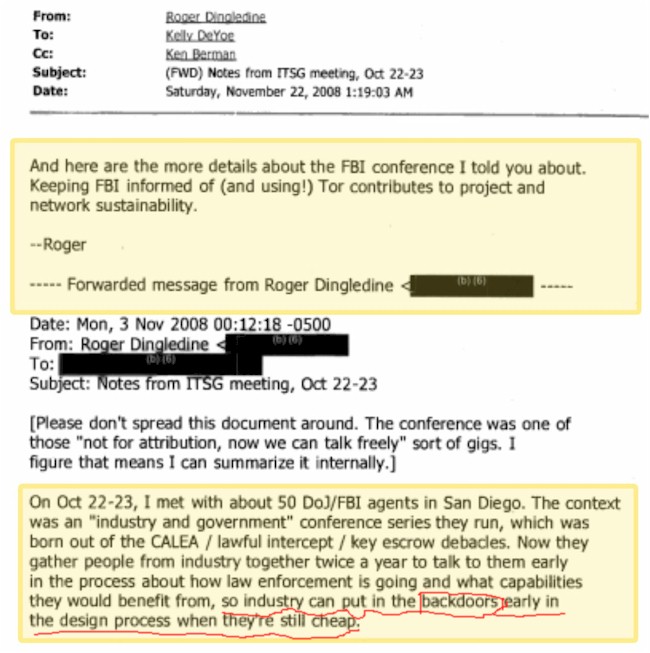

让我再跟你说说我查到的另外一件事情,一位新闻记者根据自由信息法案,查询到的结果,可以证实暗网的开发人员正在与美国政府机构合作这件事。下面是Roger Dingledine(罗杰.丁高戴恩)和美国司法部和联邦调查局讨论,如何在暗网中植入“后门”的邮件截图:

显然,美国政府与有关的设计、开发和制造者每年会有二次会议,其中一个议题就是讨论如何在设计的时候就植入“后门”,从而让执法机构获利。

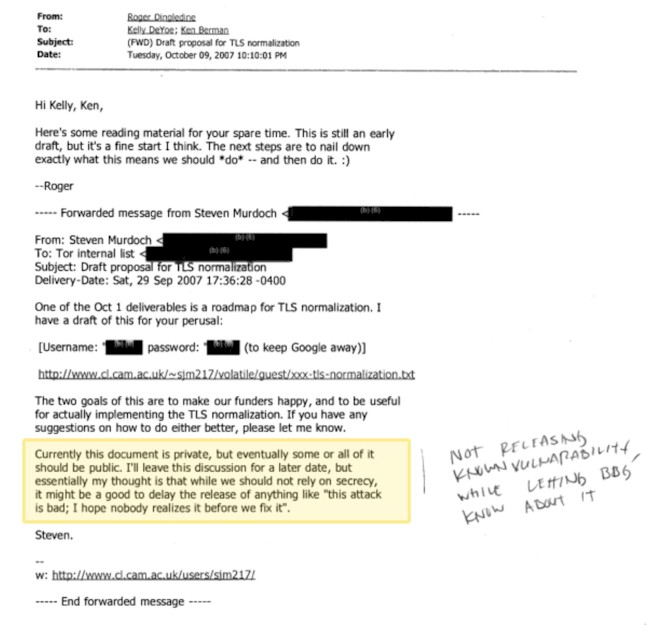

在记者查询到的另一通来往邮件中,暗网的开发人员Steven Mudoch发现了暗网在处理TLS加密时的弱点,此弱点让锁定暗网用户的身份变得更加容易。因此,对于美国有关机构来讲,是非常有价值的。Steven知道这个问题会导致什么结果,所以他要求不要公开这些文件。

…最好对所有诸如,“此弱点导致的攻击会非常糟,我希望在我们修补它之前,没有人会知道”这样的文件延迟公布。

8天之后,Roger Dingledine(罗杰.丁高戴恩)通知两个政府特工有关此TLS加密的弱点,下面就是邮件的截图:

从上面开发暗网的人员与美国政府的交流,我们就可以清楚地知道

暗网的开发人员正与美国政府密切的合作

查询到上面文件的记者写道,“暗网的开发人员显然在发现系统的漏洞时,会先告知联邦政府,而不是公众。”

如果你还想看看暗网的开发人员与美国政府更多的交流文件,点击这个链接去查看(https://www.documentcloud.org/documents/4379303-Bbg-Tor-Emails-Stack-21.html),以及全部根据自由信息法案查询到的暗网开发人员与美国政府合作的有关文件。(https://surveillancevalley.com/the-tor-files/the-tor-files-transparency-for-the-dark-web-full-foia-cache)

3. 当你开始使用暗网就成为突出的目标

记得新闻上看到的那个Eldo Kim吗?这位有着亚洲人面孔的哈佛学生,认为自己使用了暗网就完全隐身,为了逃避考试,他发出了炸弹威胁。

Kim并不知道,当他使用的哈佛大学的校园网连结到暗网的时候,他就像点燃用于求救的燃烧棒一样。

联邦调查局和哈佛大学的网络管理部分,很容易就锁定了Kim,因为他访问暗网的时间,与炸弹威胁邮件发出的时间相符合。

Eldo Kim只是众多听信暗网能让你隐身这种谎言的牺牲者之一,他为此付出了代价。

如果Kim使用了VPN,再去访问暗网,他就可以逃过这一劫,我会在本文的后半部分谈谈我的想法。

4. 任何人都可以运行一个暗网的节点并收集你的信息和IP地址

暗网的拥护者们总是说,暗网的最大优势就是它没有中心服务器,它是由自愿者的节点组成的网络。但是,这种结构也有一个最大的弱点,那就是,每一个人都可以运行一个暗网节点并收集你的信息和IP地址。

只要你google一下,就很容易查到很多很多的例子,某某人创建暗网节点来收集那些轻信暗网是安全并让他们隐身用户的信息。

比如,我看到的一个例子是,一篇悉尼先锋晨报的文章,该文章报道一个叫着Egerstad的,22岁的瑞典骇客,他就创建一些暗网的节点,在短短数月之中,就收集到很多的隐私信息:

在那段时间,Egerstad得到访问1000个重要电子邮件账号的权限,之后,他在互联网上为罪犯、间谍以及仅仅是好奇的青少年,发布了100个重要电子邮件账号的用户和密码,让他们去了解政府、非政府组织以及大公司都在干些什么。

每一个人都想问,他是怎样做到这些的?而答案让人优点扫兴,这位22岁的瑞典安全顾问,只是在5台数据中心里的服务器上安装了开源的共享软件—Tor(暗网),然后开始监视这5台服务器。讽刺的是,Tor(暗网)在设计的时候,就宣称是为了防止政府情报机构、公司以及骇客,知道和收集暗网用户的虚拟以及物理位置,以及他们的真实身份。

很多人使用暗网是为了隐身,他们认为自己得到了保护。因为通讯是加密的,所以没有人能够找到他们。

如果你认为政府的特工不会做与瑞典安全顾问相同的事情,那么你就是一个大傻瓜!

在相同的文章中,悉尼先锋晨报还访问了一名叫着Sam Stover的安全顾问,该顾问认为:

只要你想收集情报,你就去建置一台用于暗网的节点服务器,绝对收获丰盛。当用户使用暗网的时候,他的通讯数据经过那些节点完全是随意的,用户完全不知道。这个节点可能是在中国、德国、或任何国家,是否有人在这些节点监视所有的通讯数据,用户也完全不知道。

其实,使用这种方法来收集敏感情报和信息,正是维基解密(WiKileaks)在开始建站时内容的来源。

美国政府是否在运行暗网的节点以大规模的收集数据?

在悉尼先锋晨报的那篇文章里,Egerstad还说暗网的节点可能是由很大的机构控制的。

除了骇客利用暗网来隐藏他们的身份;我们可以合理的推断政府的情报机构建置很多不合法的暗网出口节点,以进行数据收集。

Egerstad说,只要你去查看一些这些节点在什么地方,以及它们的配置是多么的强大,每个月的费用达几千美元,你就应该知道大概是谁在运行这些服务器。谁会每个月花上几千美元来让使用暗网的用户实现匿名或隐身?

2014年的时候,政府特工扣押了一些不同暗网转发节点服务器,这次的行动被成为“Operation Onymous – 具名的行动”。在暗网开源项目的官网博客上,对其进行了描述:

在过去几天里,我们收到并读到报告,说一些暗网的节点服务器被政府官员扣押。我们不知道为什么这些系统被扣押,也不知道他们使用的是什么调查方法。比较特别的是,有报告说,三个属于Torservers.net的系统消失了;另外有一个来自独立节点运营者发来的报告。

ARS Technica对此事也进行了报道(点击这里去阅读原文):

暗网开源项目的创建者Roger Dingledine(罗杰.丁高戴恩)在2014年7月30日的博客中写道:

“在7月4日,暗网开源项目(Tor Project)发现一组暗网的节点服务器正试图通过对加密用户通讯数据的暗网协议头标签进行修改,来破解匿名用户的身份。

这些有害的转发服务器创建于2014年的1月30日,仅仅在布莱克·本特郝尔(Blake Benthall)宣称他启用丝绸之路2.0,以及美国国土安全局的卧底渗透丝绸之路2.0成为领薪的管理员2个星期之后。这些转发服务器不仅破解了暗网用户的身份,并且还试图了解是谁在发布有关暗网中隐藏服务的说明,这样可以了解隐藏服务在位置。”

暗网缺乏品质控制的机制

从上面的例子中我们可以看到,暗网存在一个最基本的问题,缺乏品质控制的机制,即对转发服务器的运营者进行详细的审查。在这些中间节点的建立的过程中不仅缺乏认证的机制,同时这些节点的运营者也是处于匿名的状态。

如果我们假设,在暗网中,有一部分的节点服务器是美国政府建立并运行的,用于专门收集数据;那么我们可以合理地推论,有很多国家的政府都以相同的方式建立和运行这些专门破解和收集暗网用户身份和数据的节点,比如中国、俄国和伊朗。

这里还有一篇关于有人建立暗网的出口节点来对经过的通讯数据进行收集的文章,如果你有兴趣的话,去做更多的了解。(点击这里去阅读)。

5. 存在散布恶意代码的暗网节点

暗网存在的问题还不仅仅是政府在控制和运行一部分的节点,还有一个更为严重的问题是,一些心怀恶意的人也创建和运行着一些暗网的节点。

在2016年时候,研究人员发布一份名为“HOnions Towards Detection and Identification of Misbehaving Tor HSDirs – 使用蜂蜜暗网服务来侦测和确定那些对通讯数据进行窥探和收集的隐藏服务目录”的文章,在此文章中描述他们是如何找到110个恶意的暗网节点的。下面是该文的前言:

在过去的10年里,一些专门保护用户隐私信息的基础设施,如暗网,被证明非常成功,被人们广泛接受。但是,暗网本身有很多的局限性,并无法防止被滥用。暗网的安全性和匿名性是基于这样的假设,即参与者是诚实的,不会做出有恶意的行为。特别是,隐藏服务的隐私性取决于隐藏服务目录(HSDirs)诚实的运作。在本工作中,我们推出蜂蜜暗网服务的概念,该服务用于侦测和确定行为不端的,和进行窥视和收集数据的隐藏服务目录。在我们部署该服务之后,根据实验结果,在72天里,我们侦测并确定了至少110个这种有恶意行为的节点。我们还发现,在这110个节点中,至少有一半是运行在云端的,然后将它们收集到的信息和数据转发到位于其它国家的服务器,以避开跟踪。

这是不是阴谋论变成活生生的现实的一个例子?

那篇文章,这些被查到的节点大都位于美国、德国、法国、英国、以及荷兰。

仅仅在隐藏服务目录问题被揭发出来几个月之后,另一个研究人员发现一个暗网节点,专门在文件下载的时候注入和散布恶意代码。

2014年10月28日,ITProPortal发表了一篇“你曾使用过暗网吗?那么你的计算机可能已被注入恶意软件。”(如果你有兴趣,去这里阅读原文)下面是我摘录的该文章中的一部分:

权威机构建议所有使用过暗网用户检查他们的计算机,看是否感染了恶意软件。因为一个俄国的骇客使用暗网来传播一种非常强的病毒。该恶意软件通过一台被骇客攻破的暗网节点进行传播。

人们发现暗网的出口节点被修改,以对在暗网上任何下载的程序进行修改。这样,攻击者就可以将他的可执行代码植入这些下载的程序中,从而获得可以控制受害者计算机的能力。

因为节点被修改,任何Windows的可执行文件,在下载的时候都被植入了恶意软件。人们担心,甚至随微软的Windows更新下载的纯文件也被植入了恶意软件。

所以,如果你要使用暗网,你应该了解所面临的风险。显然,暗网并不比普通的互联网更安全,除了其因为加密而导致的速度很慢之外。如果你有兴趣,你还可以去阅读一下这篇关于使用暗网出口节点散布OnionDuke APT恶意软件的文章(点击这里去阅读)。

6. 使用暗网会使你成为监视的目标

记得我在另一篇文章说,你应该先连接到好的VPN,再去连接暗网吗?如果你那样做的话,你的互联网服务提供商就不会知道你连接到暗网,你也就免于成为监视目标的可能。

再前面那个哈佛大学学生Eldo Kim的案例中,因为Kim在无防护的情况下访问暗网而使你成为了目标。

你应该记住,仅仅因为你访问了暗网,你就可能成为政府监视的对象。所以,我建议你不要在没有使用好的VPN的情况下(注意,代理服务器不是VPN,如SSR2、v2ray等等,这些所谓的“vpn”根本不能为你提供任何隐私安全保护),去访问暗网。

下面,让我们一起来看看安全专家是怎么说的:

在铁幕国家,或对信息进行封锁的国家,他们一直在对暗网进行监视,并监视那些使用暗网的人们。使用VPN人可能是为了观看美国的Netflix或Hulu plus,或是BBC iplayer;而使用暗网则只有一个目的,那就是逃避威权的控制。

从很多方面看,使用暗网比使用VPN危险得多:

1. VPN不是进行非法活动的地方;

2. VPN可以提供比暗网更好的使用理由:“我使用VPN来看Netflix的视频节目”这个理由,远远比“我使用暗网购买非法药品”的理由要好得多。

VPN的使用要比暗网广泛得多,而且使用VPN你可以找到很多合理的理由,如观看进行了地理限制的流媒体服务。

7. 使用暗网你的真实IP地址会泄露

暗网曾反复发生IP地址泄露的问题,即使泄露是短暂的,但是这对于想通过暗网来隐藏身份的用户是一个非常严重的问题。

2017年11月,人们发现了暗网浏览器的一个漏洞,这个漏洞会泄露用户真实的IP地址。即,如果用户点击一个基于本地的文件地址,而不是http://或https://的文件地址的话,其真实IP地址就会被泄露。

这个漏洞揭示了暗网存在一个大问题,即,只有加密的数据会通过暗网浏览器,而不属于暗网浏览器的通讯数据则被泄露。

暗网与将所有通讯数据进行加密的VPN不同,它依赖专为暗网配置的浏览器工作。(请去阅读我的另一篇文章《为什么我们要使用vpn》去了解更多关于如何保护自己隐私安全的信息)。

这种设计上的缺陷致使暗网的用户,在很多不同的使用场景下,会泄露他们的身份信息。这些使用场景是:

- 当用户使用BT种子下载时会泄露其身份信息,因为BT种子下载客户端会泄露用户的真实IP地址;

- 当用户使用本地的文件时,如PDF文件,Word文件时,这样的使用方式会使通讯数据绕过代理设置;

- Windows用户容易遇到各种不同的,导致他们真实IP地址被泄露的使用场景;如Windows的DRM(数字产品许可管理)文件;

上面提到过的那个瑞典安全专家,Eggerstad说:

很多人认为,因为使用暗网,所以他就是隐身的,就是安全的。因为暗网会对其通讯数据加密,而随机地选用不同节点形成独一无二的通信路径,所以其他人不可能抓到我。但是,如果你没有正确地配置你使用的计算机,这在使用暗网的人中大概有50%的可能性。在另一个节点的人仍然知道你是谁。

8. 对于暗网用户来说执法部门要监视你是不需要法官许可的

让我们再一起来看看这件发生在2016年的一个案例,它再次凸显了暗网的问题。这次,是联邦调查局通过暗网消灭了一个恋童癖团伙。

在2016年6月26日,Tech Times发布一篇关于这个案例的报道:

美国联邦调查局能够监视那些即使使用暗网来隐藏其身份的用户。

资深美国地区法庭法官,Henry Coke Morgen Jr裁决,美国联邦调查局在骇客进一个美国公民的计算机系统时,并不需要得到法官的许可。这个裁决是在有关联邦调查局实施他们精心设计的“安慰奶嘴行动-Operation Pacifier”时做出的,此行动针对的一个在暗网上的儿童色情网站。

在这次行动中被逮捕的多达1500人,他们被指控利用暗网访问儿童色情网站。联邦调查局的特工使用骇客手段入侵了在希腊、丹麦、智利、以及美国的计算机,成功地收集到了这些被捕人员的违法证据。

虽然这些犯罪团伙被抓起来,儿童色情网站被捣毁是一件令人高兴的事情。但是这个案件也凸显暗网在安全方面的严重问题。暗网真的是值得记者、政府反对派、吹哨人等信任的隐私保护工具吗?

在这个案子中,法官正式地裁决,暗网的用户没有合理的保护自己隐私的权力。这实际上,是为美国执法部门在没有法官许可的情况下,对暗网用户进行监视或进行任何司法程序开了方便之门。

当我们联想到记者、政治活动家、以及吹哨人被鼓励使用暗网来躲避政府特工以及大面积监控的情况,我们当然会感到严重的担心。

如何安全地使用暗网

看了那么多恐怖的故事,是不是让你打算永远不再使用暗网了?如果是的话,你应该质疑一下自己做出决定是否明智。毕竟,暗网仍是一个现存的工具,拥有可以让你隐身的关键组成部件。

关键是你可以如何利用这个工具来达到让自己匿名,从而躲避政府或威权无处不在的监视。

从上面我们已经了解到的事实,我们知道暗网是能被破解的,并在泄露用户真实IP地址方面扮演着一个非常坏的角色。据此,如果我们增加一些额外的保护来使用暗网,绝对是一个聪明的做法。我们是不是可以在访问暗网之前就隐藏自己的IP地址?

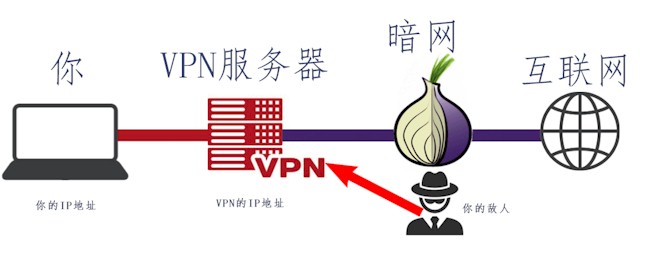

对的,我们可以使用VPN来隐藏我们的IP地址,之后再去访问暗网。通过使用VPN,第一我们隐藏了自己真实的IP地址;第二,在我们的计算机与暗网的连接之间,增加了一层新的加密保护。

在我的另一篇关于暗网的文章《访问暗网最好的vpn》里,我们可以了解到,在组合使用VPN和暗网来实现隐私安全保护的方法中,存在多种不同的组合方式。不过,考虑到我们了解到的有关暗网的事实,以及VPN提供商所属司法管辖地的情况,我只建议使用在VPN上的洋葱方式(即在VPN之上的暗网)。即,你访问互联网产生的通讯数据流是这样的:你—>VPN—>暗网—>互联网,如下图所示:

在上面的图示我们可以看到,当你使用这种方式去连接暗网的时候,即使你的敌人在暗网上建置和运营无论是转发节点、还是暗网出口节点来收集通讯数据,他们能够看到的,就是VPN服务器的IP地址,而不是你自己真实的IP地址(假设你使用的是高品质的VPN,没有泄露)。

下面是使用这种方式的优点:

- 你自己真实的IP地址是隐藏了的,暗网不知道你是谁;

- 你的互联网服务提供商不知道你去访问暗网,因为自你连接到VPN,所有的通讯数据都被加密,任何方都无法看到;

- 你不会被当成目标,因为没有人知道你访问暗网;

- 你将对于你来讲关键的信息分散到两个互不关联的系统上,VPN知道你的身份,但是不知道你干了什么;暗网知道你访问了什么网站,但是不知道你是谁;没有任何乙方能够将你和你的互联网活动信息连接起来;

在这里,我想再次提醒你,特别是中国大陆的朋友们,SSR2, v2ray等被宣传为什么极速VPN的代理服务并不是VPN,它们可以被成为翻墙工具。但是,最大的区别是,它们一点也不具备保护你的隐私安全的功能。相反,据我所知,它们的作用就像是由FBI或美国国土安全局经营的暗网节点。

让我们再回到真正的VPN,在中国,你仍然可以找到一些真正不会记录其用户活动日志,并由第三方审计是事实的的VPN提供商,如ExpressVPN、NordVPN以及VyrpVPN。

另外,你还可以使用比特币去注册购买VPN服务,使用安全的邮件服务提供的邮件地址(请阅读我的另一篇文章《为你提供隐私安全的11种工具》去了解)去注册。这样,你可以真正隐藏自己的身份。

大多数VPN服务提供商都不需要你提供真实的姓名,只需要一个真实可以使用的邮件地址,以向你提供登录使用的信用状(用户账号和密码)。

如果你需要更强的保护,你可以这样做,使用两个不同的VPN叠加在一起,然后再连接到暗网,去访问互联网。比如,你在路由器上使用ExpressVPN,当你的计算机连接上路由器后,再在计算机上开启NordVPN,再打开暗网浏览器去访问互联网。这样,你将你的信任分散在三个不相关的系统上,没有任何一个系统可以有关于你是谁,访问过什么的完整信息。

这种方法也可以通过虚拟机或Windows 10的热点功能来实现,原理是一样的。

没有任何一种工具或系统是完美无缺的,关键是你应该根据自己所处的环境,能够使用和利用的资源,决定使用一种明智的方法去利用它们来达到自己的目的。

?.jpg)